Kita dapat temukan informasi ringkas dari mesin cerdas (AI), pada semester pertama tahun 2024, di Indonesia tercatat sekitar 2,5 miliar serangan siber. Salah satu insiden menonjol di bulan Juni terberitakan bernilai tebusan sekitar Rp131 miliar. Menurut kanalinfo.web.id istilah siber merujuk istilah asing cybernetic, yang oleh pencetusnya Wiener, merupakan komunikasi antar-entitas yang merambah kepada kendali.

Komunikasi entitas menggunakan teknologi internet, setidaknya melibat-ken source (pengirim), destination (penerima), medium, pesan, dan berbagai tata-cara (disebut protocol) merupakan keniscayaan bagi hampir banyak hal sekarang dan ke depan atas perpindahan isyarat untuk berbagai keperluan. Berbagai organisasi meningkatkan optimalitas kinerjanya dengan akses internet untuk meningkatkan nilai aset. Namun situasi kepentingan antar-pihak, value yang diselenggarakan, kanal/medium yang dikuasai, serta dijumpai berbagai kerentanan menjadikan hadirnya ancaman atas penyelenggaraan asset yang mereka kelola.

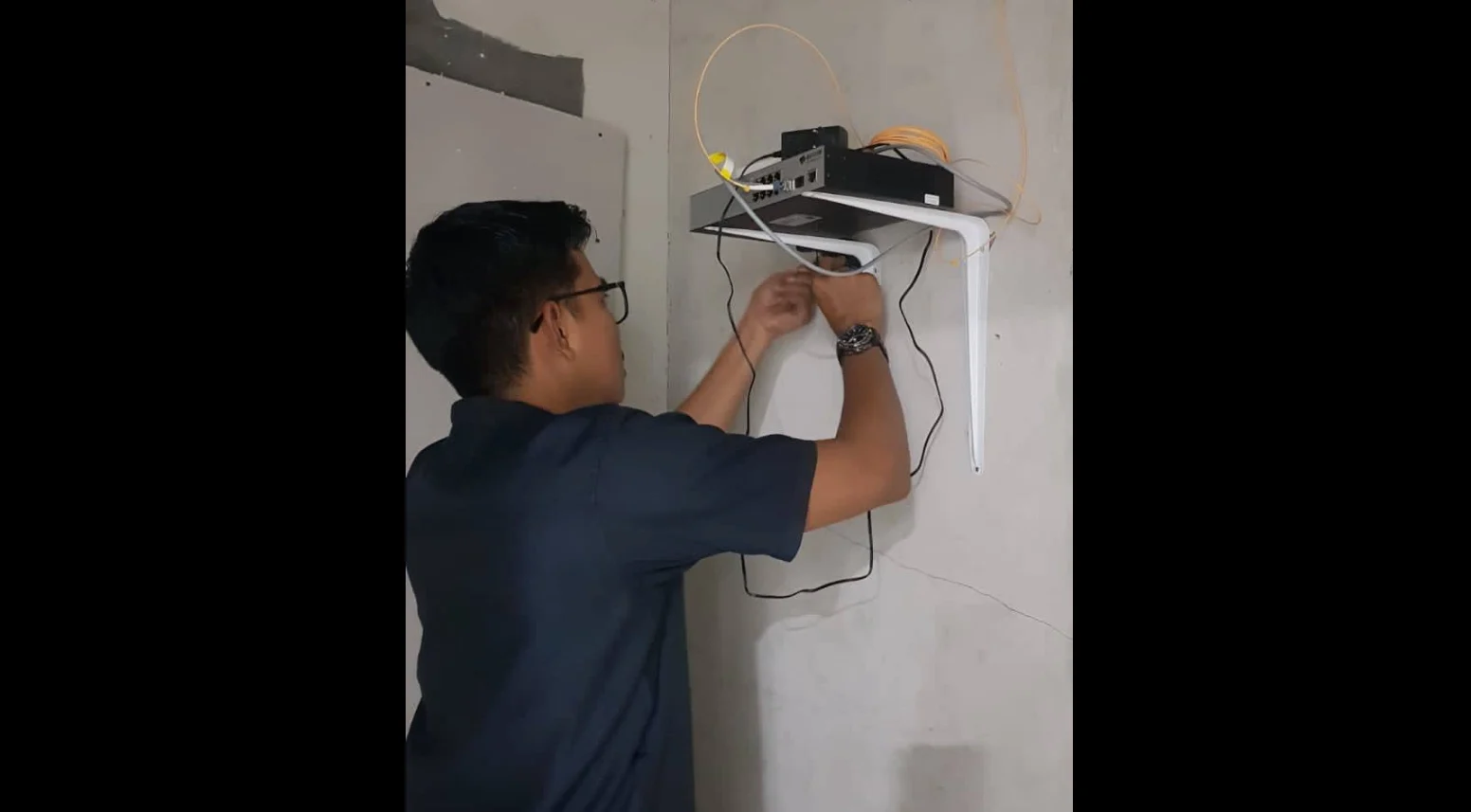

Semua perangkat dan informasi yang dikelola oleh organisasi, itu merupakan aset. Manajemen aset dimulai dari perencanaan, pengadaan, inventarisasi, pengembangan & penerapan kebijakan serta prosedur untuk melindunginya. Lebih jauh, organisasi perlu membereskan penatalaksanaan asset mulai dengan paling sederhana mengi-dentifikasi lokasi. Penyimpanan aset informasi sangat penting, demikian pula cara memperoleh akses ke informasi tersebut. Aset informasir bervariasi, begitu pula ancaman terhadapnya.

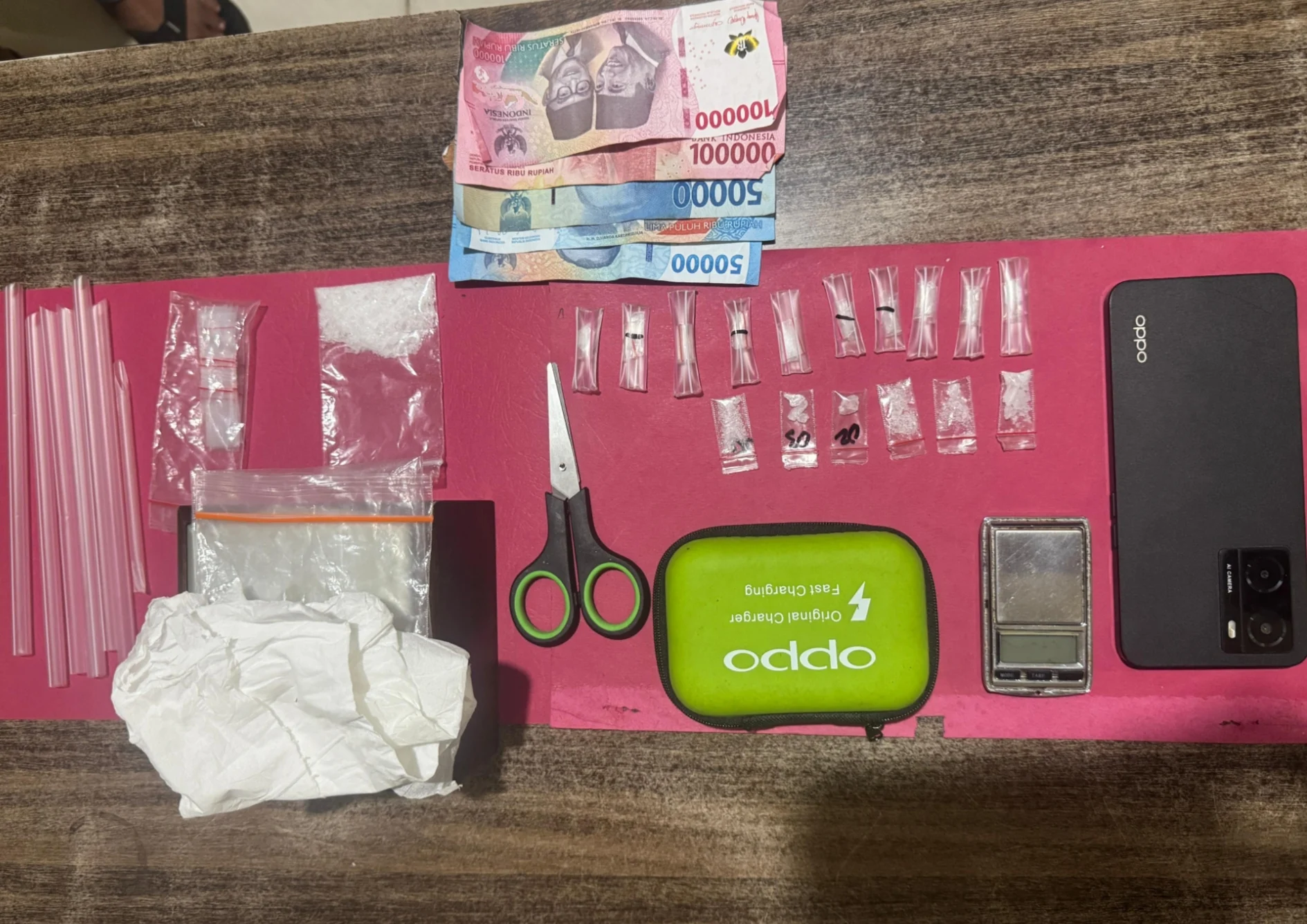

Masing-masing aset ini karena nilai dan peranannya dapat menjadi daya tarik seseorang dan timbul niat buruk/jahat, untuk mengambil alih dan menguasai dengan tidak sah, baik secara halus tersamar menipu rapih, maupun vulgar. Seterusnya dengan berbagai alasan dapat menjadi pelaku ancaman karena eksploitasi tidak sah, dan ini merupakan bentuk kejahatan. Bentuk-bentuk kejahatan seseorang ataupun sesuatu pihak, sering tidak lepas menjadikan pihak lain kemudian memberikan sikap baliknya, dan itu merupakan sebuah bentuk kesetimbangan.

Etika Berkomputer

Institusi ethic computer di Washington DC, yang mengeluarkan 10 perintah etika berkomputer patut diperhatikan memuat sejumlah larangan dan pertimbangan;

a) Larangan menggunakan komputer untuk merugikan orang lain, mengganggu pekerjaan komputer orang lain, mengintip berkas komputer lain, untuk mencuri, memberikan kesaksian palsu, menyalin atau menggunakan perangkat lunak berpe-milik yang belum dibayar, menggunakan sumber daya komputer pihak lain tanpa izin, dan mengambil alih hasil karya intelektual pihak lain.

b) Diminta memperhatikan konsekuensi sosial dari program yang dibuat, juga mempertimbangan rasa hormat terhadap sesama manusia. Pihak yang mengabaiken etika tadi dapat masuk sebagai penjahat siber dalam salah satu atau semua 3 kategori berikut: a) menargetkan computer, b) computer sebagai alat bantu, c) insidental, artinya akses computer memuat informasi yang tidak terkait kejahatan sebenarnya.

Menghindari berbagai potensi ricuh yang berasal dari siber maka, diperlukan suatu kerangka kerja pengamanan siber. Salah satu contoh adalah mengorganisasikan pekerjaan keamanan siber yang setidaknya menguraikan peran, pekerjaan utama, tanggung jawab, dan keterampilan yang dibutuhkan. Ruang lingkup yang dapat dicontohkan pada pekerjaan pengujian keamanan jaringan siber, diantaranya adalah; mengumpulkan informasi dan diagnosis masalah konektivitas jaringan, penata-laksanaan para peranti, hingga tata-cara melakukan pengujian keamanan jaringan.

Pentest, pengujian penetrasi adalah merupakan salah satu contoh. Ini merupakan teknik yang digunakan dalam peretasan etis, padanya menguji area kelemahan dalam system jaringan siber dengan menggunakan berbagai teknik jahat. Pentest mensimu-lasikan metode yang akan digunakan penyerang untuk mendapatkan akses tidak legal kepada jaringan kerja, dengan melibatkan peretasan situs web, dan peranti jaringan, mencoba mendapatkan akses kepada sumber daya yang valuasinya tinggi. Ini dilakukan untuk menemukan dan memperbaiki kerentanan sebelum penjahat siber melakukannya. Padanya mempunyai 4 fase kerja;

a) Fase Perencanaan; Menetapkan rule pengujian.

b) Fase Penemuan; Pengintaian target untuk meraih informasi

c) Fase Serangan; Mencoba memperoleh hak istimewa yang lebih tinggi dan mungkin menggali lebih dalam. Kadang perlu memasang peranti tambahan, atau membuat back door, ini dikenal sebagai persistensi. Penguji kemudian akan membersihkan sistem, menghapus tanda-tanda yang tertinggal.

d) Fase Pelaporan; Penguji memberikan dokumentasi rinci kepada organisasi yang mencakup kerentanan yang teridentifikasi, tindakan yang diambil, dan hasilnya.

Profiling Kerentanan

Organisasi yang terdukung secara baik dengan akses jaringan yang menjadi tulang punggung operasionalnya maka, penting untuk mempunyai profil jaringan perangkat, guna menyediakan informasi dasar yang berfungsi sebagai referensi kinerja jaringan dan perangkat dari keadaan normal, umpama informasi tentang durasi sesi, total luaran, pintu yang digunakan, dan yang lain. Jika terdapat keren-tanan system (system vulnerability) itu dapat mengundang resiko, oleh karenanya harus dilakukan analisis. Demikianpun profiling server diperlukan untuk menginformasikan status pengoperasian server yang memuat sangat banyak akses.

Penilaian kerentanan memakai software bagi pemindaian server yang terhubung ke internet dan jaringan internal untuk berbagai jenis kerentanan. Analisis big data dapat digunakan membantu melakukan deteksi anomali.

Manajemen kerentanan adalah praktik pengamanan yang dirancang untuk secara proaktif mencegah eksploitasi kerentanan TI yang ada dalam suatu organisasi. Manajemen ini mempunyai siklus hidup yang dimulai dari; menemukan, membuat prioritas, menilai, melaporkan, memperbaiki, dan memverifikasi. Manajemen ini melibatkan penerapan sistem yang mampu melacak lokasi dan kendali konfigurasi perangkat (hard & soft). Selanjutnya perlu manajemen patch termasuk memperoleh, mendistribusikan, memasang, dan memverifikasi. Ada beberapa teknik manajemen ini. Patch adalah pembaruan kecil untuk memperbaiki faulty, menutup celah keren-tanan, sehingga meningkatkan kinerja modul sistem.

Bagian Manajemen Resiko

Berkurangnya nilai asset organisasi merupakan kerugian. Kemungkinan kerugian akibat ancaman, tindakan jahat, ataupun kejadian tak terduga merupakan resiko, yang dapat bersifat internal, eksternal, atau keduanya.

Konsekuensinya dapat menyebar ke seluruh komponen organisasi, serta berpotensi memengaruhi entitas eksternal lain. Penilaian ancaman merupakan dasar untuk penilaian risiko.

Ancaman merupakan potensi bahwa kerentanan akan teridentifikasi dan dieksploitasi. Jenis sumber ancaman dikategorikan sebagai adversarial, accidental, structural, dan environmental. Harus ditentukan apakah tingkat ancaman tersebut rendah, dapat diterima, atau tinggi. Dapat dipakai CVSS-common vulnerability scoring system, alat penilaian risiko yang dirancang untuk menyampaikan atribut umum dan tingkat keparahan kerentanan dalam sistem siber. Kelompok penilaian dasar merupakan karakteristik kerentanan yang bersifat konstan dari waktu ke waktu dan di berbagai konteks. Ada dua kelompok dalam hal ini, ukuran eksploitabilitas, dan dampak. (sketsa 1)

Organisasi pengelola asset sebaiknya melakukan manajemen resiko dengan baik, bertujuan mengurangi ancaman ke tingkat yang dapat diterima dan menerapkan pengendalian. Proses manajemen risiko mengharuskan untuk membatasi, menilai, dan menanggapi risiko tersebut. Analisis risiko setidaknya melakukan identifikasi aset dan nilainya, identifikasi kerentanan dan ancaman, mengukur peluang dan dampak ancaman, hingga menemukan cost balances seiring waktu berjalan. Peranti menghitung dimudahken dengan matriks resiko untuk menemukan prioritas.

Pilihan terbuka untuk menanggapi risiko, diantaranya adalah; Penghindaran, pengurangan, Distribusi, atau Retensi. Penghindaran risiko berarti menghentikan operasi, atau layanan yang rentan karena risikonya terlalu tinggi. Pengurangan risiko berarti mengambil tindakan untuk mengurangi risiko guna membatasi dampaknya. Pembagian risiko dengan menyerahkan tanggung jawab (kadang membayar polish asuransi ). Retensi risiko berarti menerima risiko dan tidak mengambil tindakan apa pun. Organisasi perlu melakukan Mitigasi risiko menemukan keseimbangan antara dampak negatif dari tindakan pencegahan dan pengendalian serta manfaat pengu-rangan risiko. Beberapa pendekatan dapat dipertimbangkan termasuk perbaikan pengendalian, menilai ulang secara berkala, menghindari risiko sepenuhnya dengan mengubah pendekatan, dan mengalihkan risiko ke pihak ketiga.

Forensic Digital sebagai Jalan keluar

Analis keamanan siber pasti akan menemukan bukti aktivitas kejahatan. Upaya investigasi dan pemulihan lacak dan rekaman digital adalah forensic digital. Demikian sehingga penting untuk melakukan identifikasi, hingga pelaporan pelaku ancaman kepada otoritas disertai bukti untuk menuntut. Analis keamanan siber harus tahu cara menangani bukti dengan benar dan mengaitkannya dengan pelaku ancaman, alurnya dapat mengikuti pola berikut:

Berta Bednar, Yogyakarta 31 Jan 2025. Instruktur CNA-UTDI CAN:Cisco Network Academy

2 months ago

43

2 months ago

43